- 兼容版本

- 2.2

- 语言

- 英文 (English)

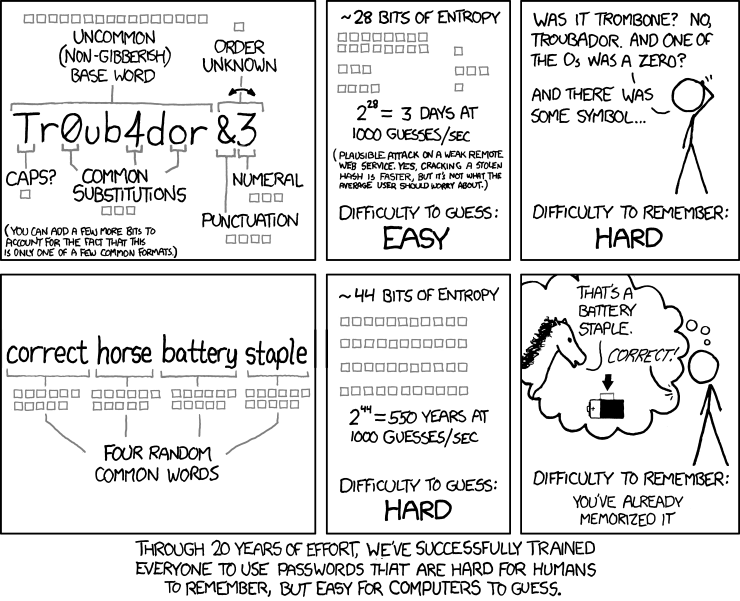

这种修改主要遵循Dan Wheeler密码强度估算器zxcvbn的原则。它不是根据密码中大写/小写字母、特殊字符和数字的组合来评估密码强度,而是根据密码在现实中有多容易被破解。

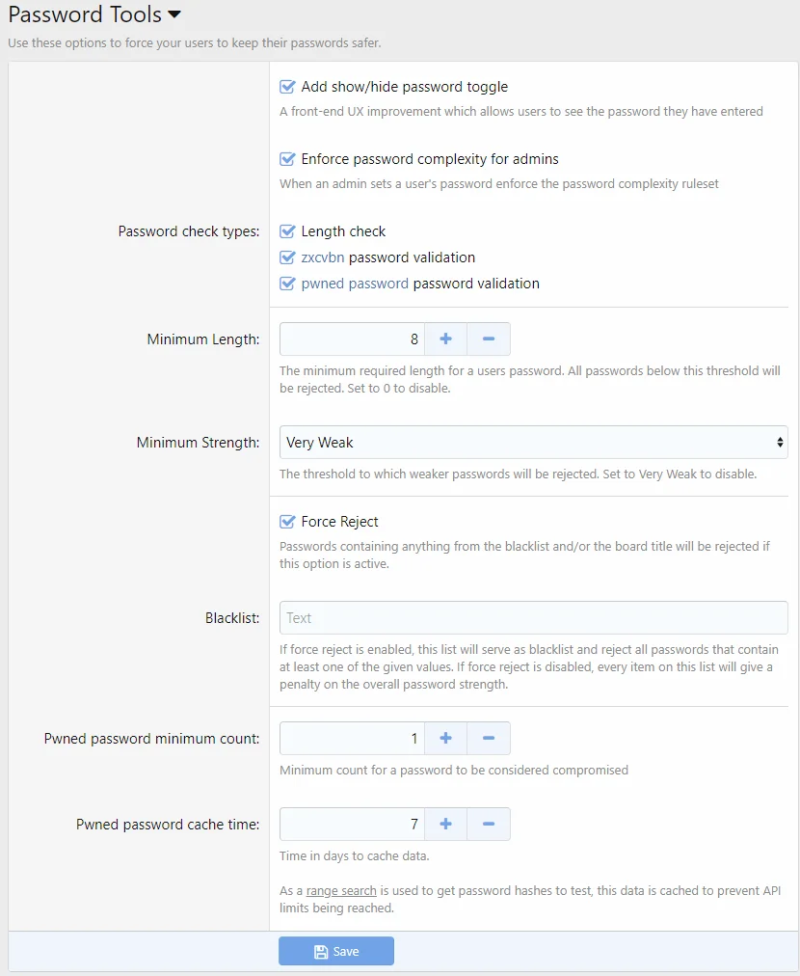

为了增加用户账户的安全性,您可以强制要求他们使用最小长度、最小强度的密码,甚至可以强制排除密码中的某些词语(比如您的站点名称、站点所涉及的主题等)。

但方程的另一边是,无论密码有多安全,如果它已被泄露,任何密码强度估算器都无法改善其安全性。因此,NIST提供了以下建议:检查密码是否与先前数据泄露中获得的密码匹配。Pwned Password集成就是为此而设的。

请注意,这里提到的Pwned Password是一种服务,用于检查密码是否在先前的数据泄露中曾经泄露过。

zxcvbn是受到密码破解工具启发的密码强度估算器。通过模式匹配和保守的熵计算,它识别和权衡了1万个常见密码、常见名字和姓氏(根据美国人口普查数据)、常见英文单词以及其他常见模式,如日期、重复(aaa)、序列(abcd)、键盘模式(qwertyuiop)和l33t speak(使用数字和符号替代字母)。

考虑将zxcvbn作为密码策略的算法替代方案——当站点需要一个最小复杂性分数而不是烦人的规则,比如“密码必须包含三种字符类型(小写字母、大写字母、数字、符号)”时,它更安全、灵活和可用。

考虑将zxcvbn作为密码策略的算法替代方案——当站点需要一个最小复杂性分数而不是烦人的规则,比如“密码必须包含三种字符类型(小写字母、大写字母、数字、符号)”时,它更安全、灵活和可用。

Pwned Passwords服务是为了应对密码重用和凭据填充这样的问题。

密码重用是一种普遍的行为。虽然极其危险,但由于它简单且人们不了解潜在影响,因此非常普遍。攻击,如凭据填充,利用重新使用的凭据,通过对使用已知电子邮件和密码对的系统进行自动化登录尝试。

美国国家标准与技术研究院(NIST)的建议是:检查密码是否与先前的数据泄露中获得的密码匹配。

Pwned Passwords服务于2017年8月创建,此前NIST发布了专门建议检查用户提供的密码是否与现有数据泄露匹配的指导。关于这些建议的理由以及应用程序如何利用这些数据的详细信息在博客文章中有详细描述,标题为“引入3.06亿可免费下载的Pwned密码”。在2018年2月,该服务的第二版发布,包含超过五亿个密码,每个密码现在还附有一个显示其曾经被曝光次数的计数。

密码重用是一种普遍的行为。虽然极其危险,但由于它简单且人们不了解潜在影响,因此非常普遍。攻击,如凭据填充,利用重新使用的凭据,通过对使用已知电子邮件和密码对的系统进行自动化登录尝试。

美国国家标准与技术研究院(NIST)的建议是:检查密码是否与先前的数据泄露中获得的密码匹配。

Pwned Passwords服务于2017年8月创建,此前NIST发布了专门建议检查用户提供的密码是否与现有数据泄露匹配的指导。关于这些建议的理由以及应用程序如何利用这些数据的详细信息在博客文章中有详细描述,标题为“引入3.06亿可免费下载的Pwned密码”。在2018年2月,该服务的第二版发布,包含超过五亿个密码,每个密码现在还附有一个显示其曾经被曝光次数的计数。

功能:

- 显示密码功能:

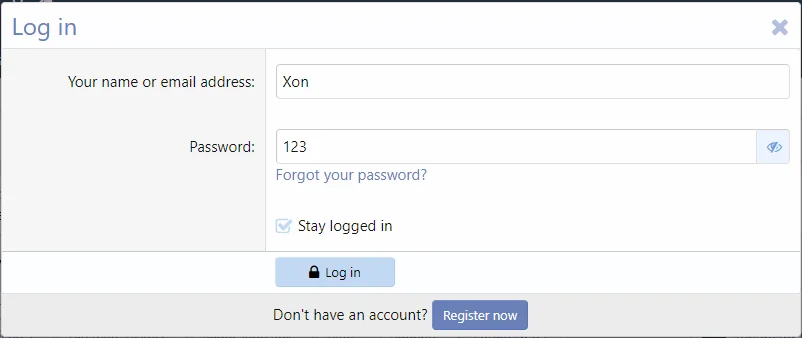

- 允许用户切换以查看实际输入的密码字符。

- 密码强度指示器:

- 在破解尝试方面向用户显示密码的实际强度。

- 即时反馈:

- 在密码和确认密码匹配以及未满足特定要求时提供即时反馈。

- 强制用户选择最小强度的密码:

- 强制用户选择具有最小强度的密码,增强安全性。

- 强制用户选择最小长度的密码:

- 要求用户选择具有最小长度的密码,增加额外的安全性。

- 强制用户选择不包含定义的黑名单中的单词的密码:

- 强制用户选择不包含您定义的黑名单中单词的密码,防止使用容易猜测的密码。

- 禁止作弊:

- 此修改还通过Ben Jeavos的zxcvbn PHP实现在服务器端控制用户密码,确保密码控制不仅限于客户端。

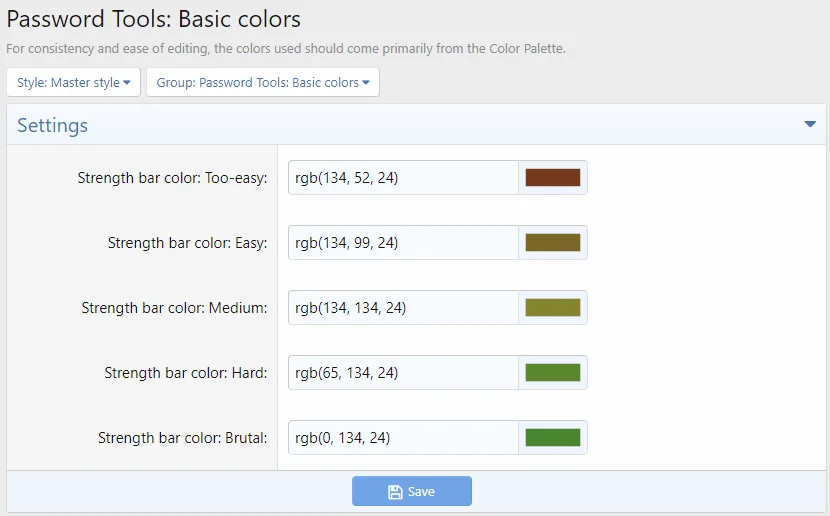

- 通过XenForo样式属性轻松样式化:

- 通过XenForo样式属性轻松进行样式设置。